Как взламывают СКУД в жилых комплексах

Популярные способы обхода систем контроля и управления доступом в офисе и дома

Системы контроля доступа (СКУД) все чаще находят применение не только в офисах, но и в жилых домах. В современных ЖК бывает много входов, общественных пространств и служебных помещений. Пропуска — карточки или брелоки — упрощают работу консьержей и охранников, помогают регулировать проход собственников и гостей, повысить безопасность в доме и вокруг него. Покупатели квартир готовы доплачивать за безопасность, поэтому застройщики сразу предусматривают системы видеонаблюдения и видеодомофоны, смарт-пропуска или даже бесключевой доступ в подъезд по биометрии. Однако многие типовые решения СКУД морально устарели и содержат технологии тридцатилетней давности, поэтому даже в совершенно новом доме система контроля прохода зачастую уязвима.

Уязвимые к копированию карты

«Таблетки» для домофонов и офисные карточки пропуска в большинстве случаев содержат чипы хорошо изученных и не защищенных либо слабо защищенных криптографически стандартов EM4100, MIFARE Classic, DS-1990 (Dallas/iButton). Считать их содержимое, пригодное для создания точной копии ключа, можно за одну секунду при помощи недорогого и доступного к легальной покупке оборудования.

Поэтому изготовление копий брелоков и ключ-карт является самым популярных способом преодолеть СКУД. Ключи для допуска во многие ЖК можно сделать в любой мастерской мелкого ремонта, не предъявляя ничего, кроме оригинального ключа. Более того, некоторые ключевые карты можно скопировать по фотографии, вообще не считывая их специальным оборудованием. Структура данных на чипе известна, а записанные в чип цифры продублированы печатью на поверхности карты.

Обычно копию пропуска записывают на чистый носитель того же формата (болванку), но есть и более технологичные варианты. Специальные устройства, например, «тамагочи для хакеров» Flipper Zero могут считывать чипы всех перечисленных стандартов и сразу же эмулировать их. Достаточно поднести Flipper к считывателю СКУД, чтобы открыть дверь. Это так несложно, что про клонирование карт снимают тиктоки. На СКУД, использующий стандарт EM4100, возможна атака с перебором ключевой последовательности (брутфорс). Устройство Flipper Zero или Proxmark 3 поочередно эмулирует карты со всеми возможными номерами, пока дверь не откроется. В этом случае доступ к карте-оригиналу тоже не нужен.

Мастер-ключи, доступность инженерных портов и функций

В системах СКУД, основанных на электронных ключах, бывают «ключи-вездеходы», позволяющие обойти процедуру выдачи или отзыва пропусков. Например, популярные китайские чипы FM11RF08S, являющиеся клонами MIFARE Classic и рекламируемые как устойчивые к вышеописанным атакам с копированием, на деле оказались снабжены полноценной закладкой — секретным набором команд и записанным на заводе ключом, одинаковым для всех выпущенных чипов. Любой чип из этой серии можно целиком прочитать и создать точную копию вне зависимости от установленных администратором криптографических ключей. Для этого потребуется недорогое специализированное устройство, например Proxmark 3. «Совместимые с MIFARE» чипы применяются многими поставщиками решений СКУД, поэтому уязвимые ключ-карты и брелоки исследователи нашли и в США, и в Индии, и в Европе.

«Слабым местом» СКУД может оказаться и то, как реализован доступ для инженерного обслуживания замков. Исследователи продемонстрировали, как малозаметный сервисный разъем на отельных замках Onity, используемых в 4 млн гостиничных номеров, может применяться для несанкционированного входа в закрытые помещения. Всего полгода спустя эта особенность замков была использована в реальной отельной краже. Чтобы решить проблему, производитель рекомендовал клиентам залить разъем эпоксидной смолой либо обновить электронику замка на плату без инженерного разъема.

Уязвимости в считывателях, биометрических проверках или СКУД в целом

Эксплуатируя ошибки программирования или дефекты логики, злоумышленники могут обходить СКУД, даже если в системе изначально нет «коротких путей». В 2024 году была описана уязвимость Unsaflok, позволяющая открывать любую дверь в гостиницах в 131 стране мира, если отель применяет замки Saflok концерна dormakaba. По оценкам исследователей, дефект содержится в 3 млн замков. Достаточно прочитать любой ключ, используемый в отеле, пусть даже уже заблокированный после отъезда постояльца — и на его основе можно сгенерировать пару ключей. Если приложить их к двери по очереди, она откроется. Причем не обязательно создавать физические ключи, их можно эмулировать на Flipper Zero, Proxmark 3 или Android-смартфоне с NFC.

Уязвимости существуют и в СКУД, основанных на совершенно других принципах, например считывании данных камерой. Так, недавно российские исследователи обнародовали уязвимости в терминалах биоСКУД ZkTeco, поддерживающих проверку посетителя по лицу или QR-коду. Достаточно показать камере специальный QR-код, чтобы спровоцировать ошибку в устройстве и проникнуть на объект.

СКУД, основанные на биометрии, можно обмануть разными способами — от демонстрации камере фотографии авторизованного на вход человека до прикладывания фальшивых пальцев с чужими отпечатками. Последний способ был использован в бразильской больнице, чтобы регистрировать приход на работу более 300 несуществующих сотрудников и получать за них зарплату. Защититься от таких атак можно только изначальным выбором более дорогой системы, способной отличать живого человека от фото и видео, а живой человеческий палец — от силиконового.

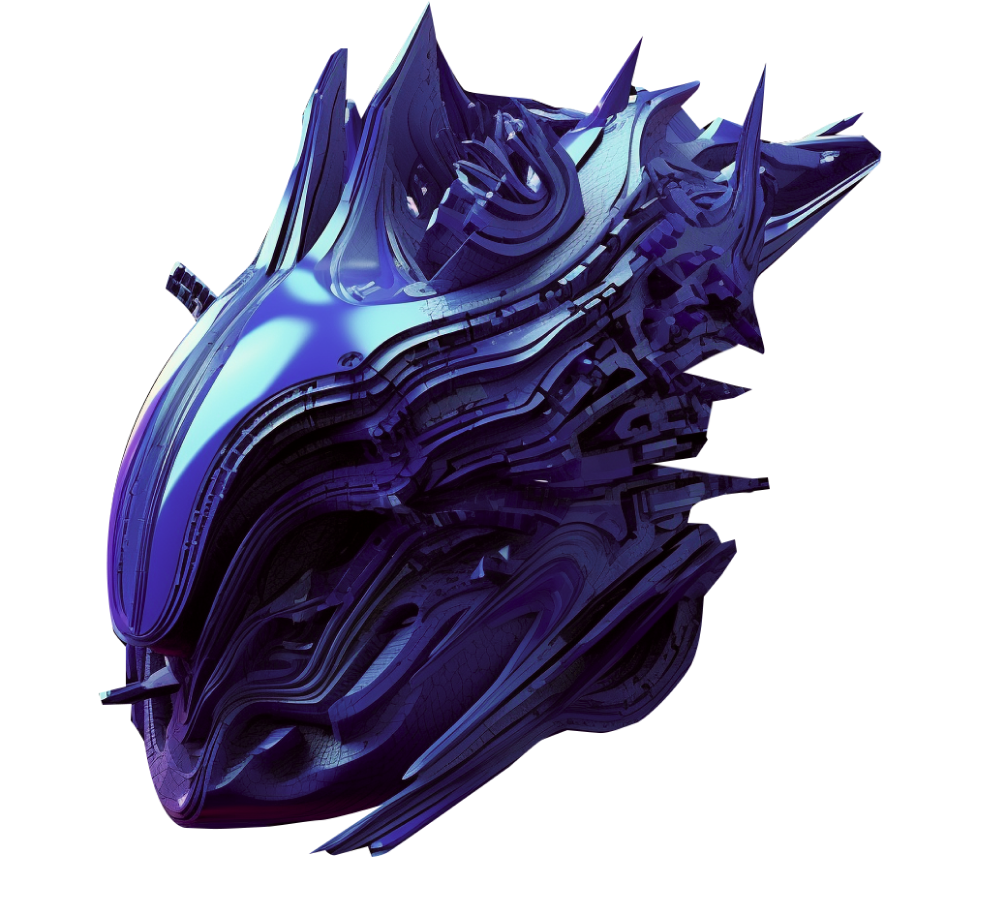

Urbanpredator

Интеллектуальная система высокоточного позиционирования и управления доступами

СКУД по-новому

Значительно снизить риски несанкционированного проникновения и «атак клонов» позволяют СКУД нового поколения. Они основаны на взаимодействии со смартфоном сотрудника офиса, собственника квартиры в ЖК или посетителя. С такими СКУД можно объединить проверку биометрии посетителя, его местоположения, самого факта владения конкретным смартфоном в комплексный процесс аутентификации, который значительно сложнее подделать.

Примером такой системы является Urbanpredator от Future Crew. В состав Urbanpredator входят маломощные Bluetooth-маячки, которые монтируются в ЖК или офисе — они позволяют определять точное местоположение смартфона на территории. В приложение Urbanpredator силами сотрудников охраны или консьержей ЖК записывается «цифровой пропуск» — уникальный ключ доступа. Чтобы пройти турникет, нужно разблокировать смартфон при помощи встроенной биометрической проверки и вывести одноразовый QR-код в приложении Urbanpredator, а затем предъявить код считывателю СКУД. В другой вариации системы можно вообще ничего не предъявлять, а просто проходить через турникет, имея при себе смартфон. Для посетителей и собственников это удобно: они экономят время, им не нужно носить лишние карточки или брелоки. И даже кража смартфона не откроет ворам двери в ЖК, потому что для входа в дом его нужно будет разблокировать через FaceID или TouchID.